最近またWordPressサイトを狙った攻撃が増えている。

近くでも2件やられたってお話聞きました・・・ガクーン

対策対策!!!!!!次はうちかも・・・・ってことで対策をしてはいるけどいろいろ見ないと・・・って思ってたら

こんなプラグインを見つけました。

Acunetix WP Security

Scans your WordPress installation for security vulnerabilities.

このプラグインを導入するとダッシュボード(WP Securityの)に脆弱性対策が必要な内容が・・・・!!!

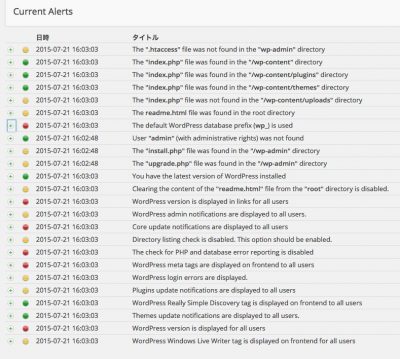

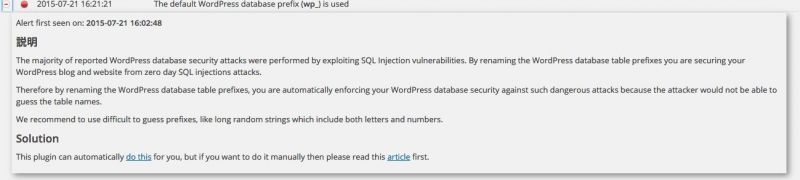

これが脆弱性スキャン結果ですね。対策内容がでてくるのが助かります。

※このブログ(blog.gti.jp)ではありません。念のためw

これらを潰して行けば良いのです。

で、ものによっては簡単!

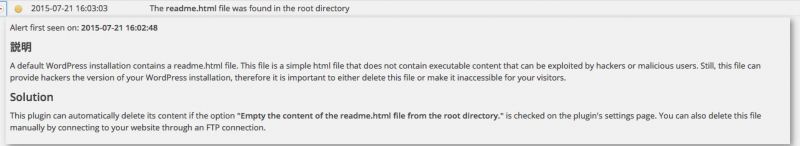

このSolution にある

This plugin can automatically delete its content if the option “Empty the content of the readme.html file from the root directory.” is checked on the plugin’s settings page. You can also delete this file manually by connecting to your website through an FTP connection.

↓ 翻訳

オプションは、「ルートディレクトリからのreadme.htmlファイルの内容を空にします。」場合には、このプラグインは、自動的にその内容を削除することができますプラグインの設定ページでチェックされます。また、FTP接続を介して、あなたのウェブサイトに接続することによって、このファイルを手動で削除することができます。

この通り、Settings でEmpty the content of the readme.html file from the root directory. をチェックすれば・・・

ルートディレクトリの readme.html が空っぽになります。

このように Settingsで結構潰せたりするのも楽ちん。

びっくりしたのが テーブルの接頭子「wp_」をそのままじゃイカンよ! っていうのをクリックした時。

このメッセージの「do this」をクリックすると・・・

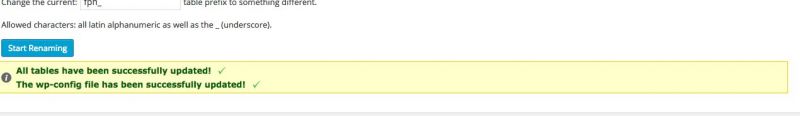

こんな画面が!!!

ここで wp-config.php がパーミッション644でないとダメよ・・・といろいろありますが

「wp_」を変更し「Start Renaming」を押しちゃうと・・・・

ってメッセージが・・・

本当に変わってます!!!

これだけじゃダメだけど、これでだいぶ楽になりますよ〜。